Willkommen

Herzlich willkommen auf unserer Projektseite. Auf dieser Homepage erhalten Sie Informationen rund um das Projekt Threatdetector with Elastic.

Kurzbeschreibung

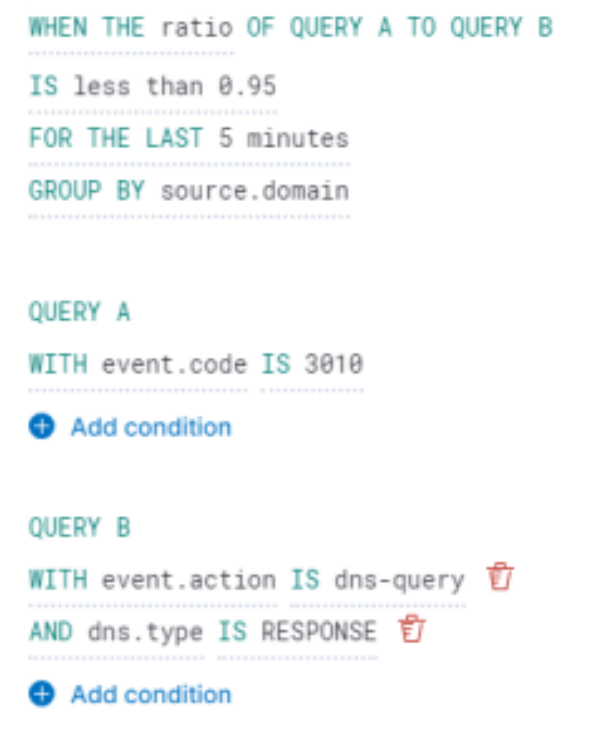

Deutsch Logdaten sind das Herzstück für eine rasche Antwort in der Krisensituation eines IT-Angriffes, also was tun, wenn Clients plötzlich aufhören Daten zu senden, obwohl sie das Logging nicht ausschalten dürfen? Die Erkennung dieses Szenarios ist die Aufgabe von Threatdetector with Elastic. Dieses Projekt wurde in Kooperation mit der KELAG (IT der Kelag) umgesetzt. Um eine sichere Datenverarbeitung gewährleisten zu können, ist es essenziell die Integrität des kompletten Netzwerks sicherstellen zu können. Hierzu werden heutzutage in Firmennetzwerken die Logs aller Geräte in netzwerkinternen Datenbanken gesammelt und anschließend auf Unstimmigkeiten analysiert. Dieses Projekt beschäftigt sich damit, wie man eine Erkennung für das beschriebene Szenario in einem auf "Elasticsearch" basierendem Threat-Detection-System umsetzt. Die Erkennung solcher Szenarien stellt sich als komplizierter heraus, als es zunächst scheint, da es sehr viele False-Positive Erkennungen geben kann, die nichts mit einem möglichen Angriff zu tun haben: Clients werden standardmäßig ausgeschalten, Clients werden zugeklappt, Clients verlieren die Netzwerkverbindung und viele mehr.

English Log data is crucial for a swift response in case of an cyber attack. So, what to do when clients suddenly stop sending data even though they haven't been turned off? Detecting this scenario is what Threatdetector with Elastic wants to acomplish. To make sure data is processed in a secure way, it is essential to verify the integrity of the companies entire network. For this companies usecase, tools are collecting usage data of all devices in the network and storing them in centralised network internal databases to analyze them for possible threats. So what if this stream of data just stops? Solving that problem for a Elastic-Search based network is the core goal of this project. Detecting this scenario proves more challenging than may be anticipated, because of the many false-positive-senarios that could happen: closing the lid of an laptop, shuting down an laptop or when the laptop loses network connection. These scenarios also have to be took into consideration.