Details

Allgemein

Mit unserem Matura-Projekt, wollen wir das Backbone Netzwerk der HTL-Mössingerstrasse erneuern und verbessern. Dabei werden ältere Netzwerkgeräte ausgetauscht und durch neuere ersetzt. Bei diesen Aufgaben müssen grundlegende Netzwerkkonfigurationen gemacht werden. Die wichtigsten dabei sind:

Routing

Routing ist die Wegfindung in einem Netzwerk. Ohne vernünftiges routen laufen Datenpakete unnötig lange Wege, oder gar schlimmer in Kreisen. Dadurch kann unnötig viel Datenverkehr entstehen, was im schlimmsten Fall zum Ausfall des Netzwerkes führt. Routen können statisch(manuell angelegte Routen)angelegt werden oder man verwendet Routing Protocolle. Routing Protocolle erlernen dynamisch ihre Nachbarn in einem Netzwerk und speichern sich jene in einer sogenannten Routing-Tabelle. Dadurch können unnötig lange Wege durchs Netzwerk vermieden werden.Auch fügen sie der Routing-Tabelle automatisch neu hinzugefügte Routen hinzu bzw. entfernen veralterte oder nicht mehr aktuelle. Zwei der wichtigsten Routing Protokolle sind RIP und OSPF.

Netzwerksicherheit

Ein weiterer wichtiger Aspekt in einem Netzwerk ist die Sicherheit. VLAN´s bieten bereits eine grundlegende Sicherheit in einem Netzwerk. Weiters gibt es auch noch Access Listen und Firewalls, erstere bieten bereits einen sehr viel besseren Schutz und reicht für die meisten Netzwerke aus. Für den optimalen Schutz werden jedoch eigene Firewalls benötigt, dies sind eigens entwickelte Netzwerkgeräte die nur dem Schutz des Netzwerkes dienen.

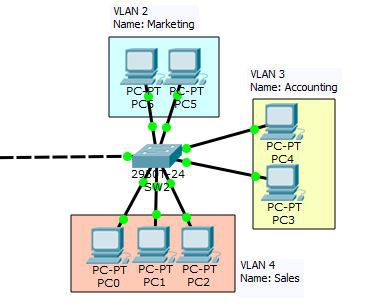

VLAN

Ein VLAN teilt ein physikalisches Netzwerk in mehrere logische Teilnetzwerke. Dadurch kann das Netzwerk besser gegliedert werden. Man kann den logischen Teilnetzwerken nun die verschiedenen Abteile in einer Firma zuteilen. Dadurch können zum Beispiel Forschung, Sekretariat und Chefetage voneinander getrennt werden. Dies bietet bereits ein gewisses Maß an Sicherheit, da die unterschiedlichen Teilnetzwerke nicht miteinander kommunizieren können.

|

Access Listen

Die Hauptaufgabe von Access Listen ist das Filtern von Quell- und Zieladressen im Internet und identifizieren von Internetprotokollen(zb. TCP/UDP). Es gibt zwei Arten von Access Listen:

Standard Access Listen

Diese sind die einfachste Art der Access Listen. Mit ihnen kann man Internetseiten anhand ihrer IP-Adresse sperren. Dadurch kann man zum Beispiel am Arbeitsplatz den zugang zu YouTube, Amazon oder ähnlichen Seiten sperren.

Extended Access Listen

Diese Access Listen bieten eine weitaus größeren Spielraum um die Sicherheit des Netzwerkes zu erhöhen. Hier kann man nicht nur IP-Adressen sperren, sondern auch Internetprotokolle(wie UDP/TCP,usw.) oder Portnummern( wie Port 80 = http). Dadurch lassen sich mehr feinheiten in der Sicherheit einsetellen. Zum Beispiel könnte man eine Regel schreiben, welche alle Verbindungen über das Protokoll UDP zu Port 80(http) untersagt.